Tag: Ubuntu

-

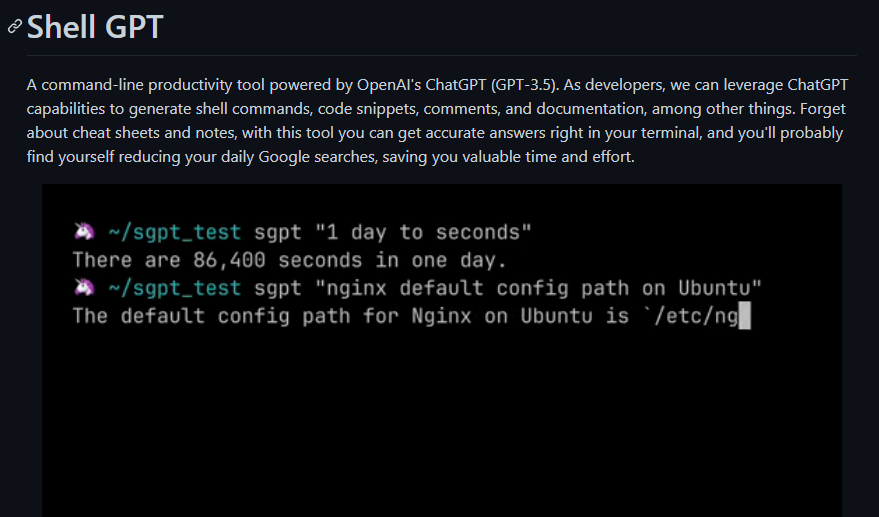

ChatGPT în terminalul Linux? Da, de ce nu?

După ce a stat mai bine de zece ani cu capul la cutie (în urma unor încercări destul de jenante), din mirajul revoluțiilor/apocalipselor (în funcție de partea baricadei din care privim), pe lângă multivers, NFT și crypto, AI revine pe micile și mai puțin micile ecrane cu un mai vechi termen (nou de data asta),…

-

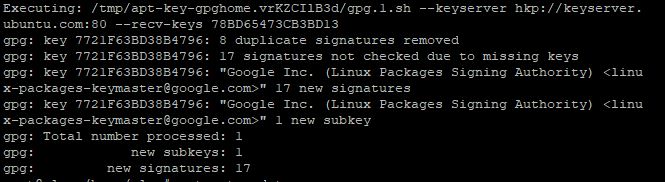

Fix rapid pentru ” The following signatures couldn’t be verified because the public key is not available: NO_PUBKEY 78BD65473CB3BD13″

La fel cum refrenul unei piese proaste îți rămâne în cap zile în șir după ce ai auzit melodia la radioul unui taximetrist oprit la semafor, actualizările sistemelor Debian/Ubuntu/ș.a.m.d au capacitatea să te scoată din starea de zen, bineînțeles, atunci când îți dorești mai puțin. Iar când vine vorba despre repo-urile de la Google, aceste…

-

Debian / Ubuntu relocation error, error code (127) după actualizările recente

Vine o vreme când apar surprize cauzate de actualizări și în zona Debian / Ubuntu. Cea mai recentă surpriză este eroarea de genul: De la asta, module din apache2.4 nu vor mai vrea să funcționeze (modsecurity2 fiind unul dintre ele), curl (și librăriile php-curl) și încă câteva. În majoritatea cazurilor de azi-noapte încoace m-am lovit…

-

Situație neplăcută după ceva upgrade de Ubuntu legată de /etc/init.d/screen-cleanup

S-a întâmplat moment de upgrade la ceva servere de la versiuni mai vechi de Ubuntu… și au apărut și primele situații neplăcute. Din categoria “Note to self” ca să mă romglezesc corespunzător, în cazul în care mă mai lovesc de următoarea situație: Soluția este: După asta trebuie reactivate serviciile care nu mai voiau să pornească…

-

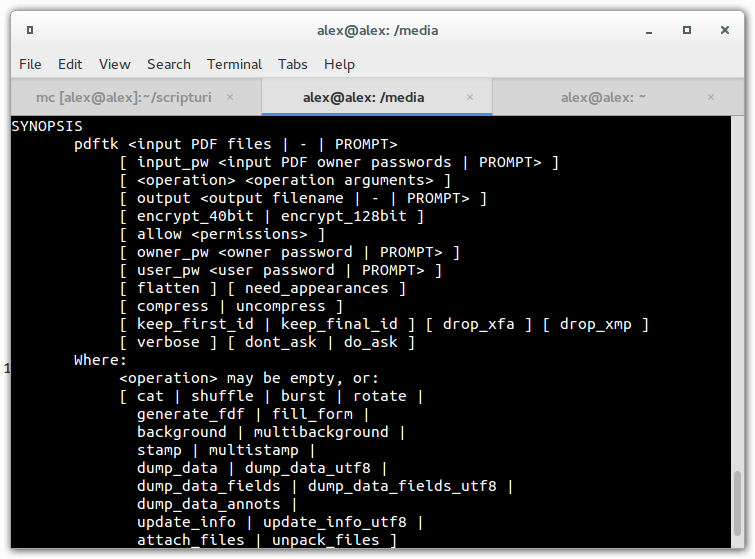

“Spargerea” unui fișier pdf cu pdftk

Birocrația noastră e încă în floare, iară companiile chiar private nu fac excepții de la comunicarea pseudo-electronică – îți trimit email cu contractele în format electronic dar nu-l acceptă înapoi decât semnat și ștampilat (eventual pe fiecare pagină) și “cu pix albastru”… Ideea este că printr-un astfel de proces, după scanare un contract care ar…

-

Apache 2.4 mod_remoteip pentru colectarea în loguri a ip-urilor reale

Într-unul din proiectele recente am avut de pus pe picioare un setup în AWS. Una dintre problemele pe care nu le anticipasem a fost că ip-urile vizitatorilordin logurile Apache erau suprascrise cu cel al load balancer-ului. Căutând soluții am ales ceea ce mi s-a părut a fi cea mai simplă abordare și care satisface cerința…

-

VMWare Player 7.x pe Ubuntu 15.04 – telenovela continuă

Se întâmplă destul de des în ultima vreme să văd cum reapar probleme cu funcționarea unor aplicații mai ales după actualizări, mai mici sau mai mari. Una din problemele vechi ale Player-ului de la VMWare era legată de driverul de rețea, care din motive știute doar de dezvoltatorii de la VMWare nu se mapa corect…

-

Eroare Ubuntu: key_from_blob

Din categoria “de notat ca să nu mai pierd vremea pe aceeași temă“. Se întâmplă servere noi, servere Ubuntu pe care mintea mea în sinea ei se gândește să facă “paswordless ssh” Toate bune și frumoase, toate setările-s la locul lor, dară orice nouă sesiune ssh continuă să întrebe de parolă… și nu, nu are…

-

sh2log pentru momentele când vrei să știi.

Sunt momente când mai mulți oameni lucră pe aceeași mașină/server iar pentru a evita discuții inutile, au fost inventate diverse sisteme de monitorizare. Și, la fel ca în multe alte cazuri, cele mai eficiente se dovedesc a fi cele vechi (oldies but goldies?) sh2log este un keylogger (de prin 2006), o aplicație care întregistrează toate…

-

Cisco AnyConnect și problemele lui în Ubuntu

Dacă ar fi să calculez orele pierdute încercând să dau de cap diferitelor probleme între echipamente și servicii Cisco (fie ele routere nu neapărat ieftine, Webex sau mai nou clienți de VPN), aș crede că la Cisco au rămas doar echipele de dezvoltatori specializați pe .Net. Nu de alta dar altfel nu-mi explic cum au…